Мощная кибератака поразила 50 000 роутеров Asus в России и США

Сотрудники по кибербезопасности SecurityScorecard сообщили о вредоносной кампании WrtHug, в рамках которой было скомпрометировано около 50 тыс. маршрутизаторов Asus в Тайване, США и России. По данным исследователей, кибератакам в основном подверглись устаревшие модели серий AC и AX. Главным индикатором компрометации WrtHug служит самоподписанный сертификат в AiCloud, которым заменили стандартный на 99% взломанных устройств.

Масштабная ИТ-атака

Исследователи по кибербезопасности из компании SecurityScorecard обнаружили масштабную вредоносную кампанию WrtHug, в рамках которой были скомпрометированы около 50 тыс. роутеров Asus по всему миру, эксперты описали суть кибератака в своем отчете на сайте. Атакующие эксплуатируют шесть уязвимостей, в основном в устаревших моделях серий AC и AX.

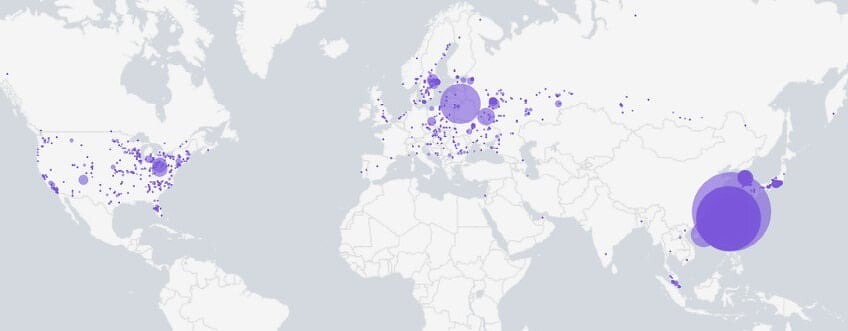

По данным SecurityScorecard, основная доля зараженных устройств приходится на Тайвань. Дополнительные ИТ-инциденты зафиксированы в странах Юго-Восточной Азии, России, государствах Центральной Европы и Соединенных Штатах. Заражений на территории Китая не обнаружено. Аналитики отмечают, что отсутствие китайской активности может служить косвенным признаком географического происхождения угрозы, однако для окончательной атрибуции текущих доказательств недостаточно. Организациям по информационной безопасности (ИБ), работающим в затронутых регионах, рекомендуется усилить меры мониторинга и сегментации сети, а также актуализировать политики реагирования на ИТ-инциденты.

В ходе кибератаках эксплуатировались шесть ИТ-уязвимостей. WrtHug во многом похожа на кампанию AyySSHush, задокументированную аналитиками компании GreyNoise в мае 2025 г. Кибератаки начинаются с эксплуатации проблем, допускающих инъекции команд, и других известных уязвимостей: CVE-2023-41345–CVE-2023-41348 — инъекции команд операционной системы (ОС) через модули токенов; CVE-2023-39780 — инъекция команд (использовалась в AyySSHush); CVE-2024-12912 — выполнение произвольных команд; CVE-2025-2492 — обход аутентификации в роутерах с включенной функцией AiCloud (критическая).

Методы и устройства

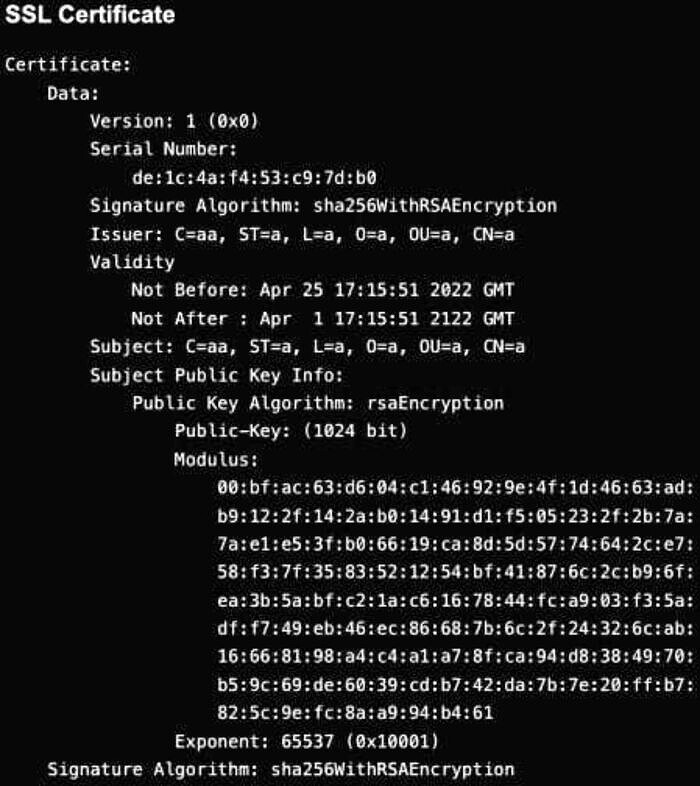

По данным SecurityScorecard, именно функция облачного удаленного доступа, встроенная во многие маршрутизаторы Asus и превращающая их в приватные облачные серверы стала основной точкой входа для атакующих CVE-2025-2492 — обход аутентификации в роутерах с включенной функцией AiCloud. Именно эта функция, предоставляющая удаленный доступ к устройству, стала основной точкой входа для атакующих. Главным признаком заражения является наличие самоподписанного transport layer security (TLS)-сертификата в AiCloud с сроком действия 100 лет. Атакующие эксплуатируют шесть уязвимостей, в основном в устаревших моделях серий AC и AX. По этому индикатору и было выявлено около 50 тыс. зараженных устройств.

Специалисты пишут, что выявили следующие модели устройств Asus, подвергшиеся кибератакам: Asus Wireless Router 4G-AC55U; Asus Wireless Router 4G-AC860U; Asus Wireless Router DSL-AC68U; Asus Wireless Router GT-AC5300; Asus Wireless Router GT-AX11000; Asus Wireless Router RT-AC1200HP; Asus Wireless Router RT-AC1300GPLUS; Asus Wireless Router RT-AC1300UHP.

ИБ-исследователи SecurityScorecard полагают, что скомпрометированные роутеры могут использоваться в качестве прокси-серверов для скрытия активности злоумышленников. При этом в отчете не содержится конкретных данных о том, какая именно информация передавалась через эти устройства.

Патч уже есть

20 ноября 2025 г. производитель уже выпустил патчи для всех использованных ИТ-уязвимостей. Владельцам маршрутизаторов Asus рекомендуется обновить прошивку, а для неподдерживаемых моделей — отключить функции удаленного доступа или заменить устройство.

По данным Asus, в ноябре 2025 г. компания-производитель выпустила патчи для критической уязвимости обхода аутентификации CVE-2025-59367, которая затрагивает роутеры DSL-AC51, DSL-N16 и DSL-AC750. Пока эту ИТ-уязвимость не эксплуатируют злоумышленники, но ИБ-исследователи считают, что в скором будущем она тоже может пополнить арсенал атакующих.

Поделиться

Поделиться